Gli hacker possono violare le reti utilizzando i dati sui router aziendali rivenduti

Pubblicato da Angelo Domeneghini in Vulnerabilità Firewall/Modem/Router_BUG · 24 Aprile 2023

Tags: #sicurezza, #router

Tags: #sicurezza, #router

Gli hacker possono violare le reti utilizzando i dati sui router aziendali rivenduti

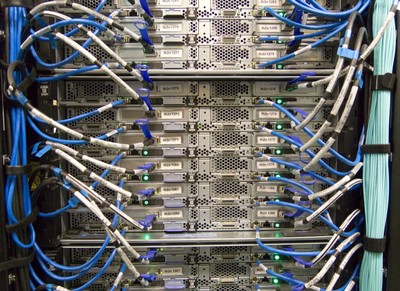

Le apparecchiature di rete di livello aziendale sul mercato secondario nascondono dati sensibili che gli hacker potrebbero utilizzare per violare gli ambienti aziendali o per ottenere informazioni sui clienti.

Esaminando diversi router aziendali usati, i ricercatori hanno scoperto che la maggior parte di essi era stata cancellata in modo improprio durante il processo di disattivazione e poi venduta online.

I ricercatori della società di sicurezza informatica ESET hanno acquistato 18 core router usati e hanno scoperto che era ancora possibile accedere ai dati di configurazione completi su più della metà di quelli che funzionavano correttamente.

I core router sono la spina dorsale di una rete di grandi dimensioni in quanto collegano tutti gli altri dispositivi di rete. Supportano più interfacce di comunicazione dati e sono progettati per inoltrare pacchetti IP alle velocità più elevate.

Inizialmente, il team di ricerca ESET ha acquistato alcuni router usati per configurare un ambiente di test e ha scoperto che non erano stati cancellati correttamente e contenevano dati di configurazione della rete e informazioni che hanno aiutato a identificare i precedenti proprietari.

Le apparecchiature acquistate includevano quattro dispositivi di Cisco (ASA 5500), tre di Fortinet (serie Fortigate) e 11 di Juniper Networks (SRX Series Services Gateway).

In un rapporto all'inizio di questa settimana, Cameron Camp e Tony Anscombe affermano che un dispositivo era morto all'arrivo ed eliminato dai test e due di loro erano uno specchio l'uno dell'altro e contati come uno nei risultati della valutazione.

Dei restanti 16 dispositivi, solo cinque sono stati correttamente cancellati e solo due sono stati protetti, rendendo più difficile l'accesso ad alcuni dati.

Per la maggior parte di loro, tuttavia, è stato possibile accedere ai dati di configurazione completi, che sono una miniera di dettagli sul proprietario, su come ha impostato la rete e le connessioni tra altri sistemi.

Con i dispositivi di rete aziendali, l'amministratore deve eseguire alcuni comandi per cancellare in modo sicuro la configurazione e reimpostarla. Senza questo, i router possono essere avviati in una modalità di ripristino che consente di verificare come è stato configurato.

Segreti in rete

I ricercatori affermano che alcuni dei router conservavano informazioni sui clienti, dati che consentivano connessioni di terze parti alla rete e persino "credenziali per la connessione ad altre reti come parte fidata".

Inoltre, otto dei nove router che hanno esposto i dati di configurazione completi contenevano anche chiavi e hash di autenticazione da router a router.

L'elenco dei segreti aziendali esteso alle mappe complete delle applicazioni sensibili ospitate localmente o nel cloud. Alcuni esempi includono Microsoft Exchange, Salesforce, SharePoint, Spiceworks, VMware Horizon e SQL.

"A causa della granularità delle applicazioni e delle versioni specifiche utilizzate in alcuni casi, gli exploit noti potrebbero essere distribuiti attraverso la topologia di rete che un utente malintenzionato avrebbe già mappato" - ESET

Tali dettagli interni così ampi sono in genere riservati a "personale altamente accreditato" come gli amministratori di rete e i loro manager, spiegano i ricercatori.

Un avversario con accesso a questo tipo di informazioni potrebbe facilmente escogitare un piano per un percorso di attacco che lo porterebbe in profondità all'interno della rete senza essere rilevato.

"Con questo livello di dettaglio, impersonare la rete o gli host interni sarebbe molto più semplice per un utente malintenzionato, soprattutto perché i dispositivi spesso contengono credenziali VPN o altri token di autenticazione facilmente violabili" - ESET

Sulla base dei dettagli scoperti nei router, molti di loro si trovavano in ambienti di provider IT gestiti, che gestiscono le reti di grandi aziende.

Un dispositivo apparteneva persino a un fornitore di servizi di sicurezza gestiti (MSSP) che gestiva reti per centinaia di clienti in vari settori (ad esempio istruzione, finanza, assistenza sanitaria, produzione).

A seguito delle loro scoperte, i ricercatori sottolineano l'importanza di pulire correttamente i dispositivi di rete prima di sbarazzarsene. Le aziende dovrebbero disporre di procedure per la distruzione e lo smaltimento sicuri delle loro apparecchiature digitali.

I ricercatori avvertono inoltre che l'utilizzo di un servizio di terze parti per questa attività potrebbe non essere sempre una buona idea. Dopo aver informato il proprietario di un router delle loro scoperte, hanno appreso che la società aveva utilizzato tale servizio. "Chiaramente non è andata come previsto."

Il consiglio qui è di seguire le raccomandazioni del produttore del dispositivo per pulire l'apparecchiatura da dati potenzialmente sensibili e riportarla a uno stato predefinito di fabbrica.